Konfigurasi awal VPS Ubuntu adalah langkah penting untuk memastikan server Anda aman dan berjalan optimal. Dengan setup yang tepat, Anda bisa menghindari risiko keamanan dan memaksimalkan performa server.

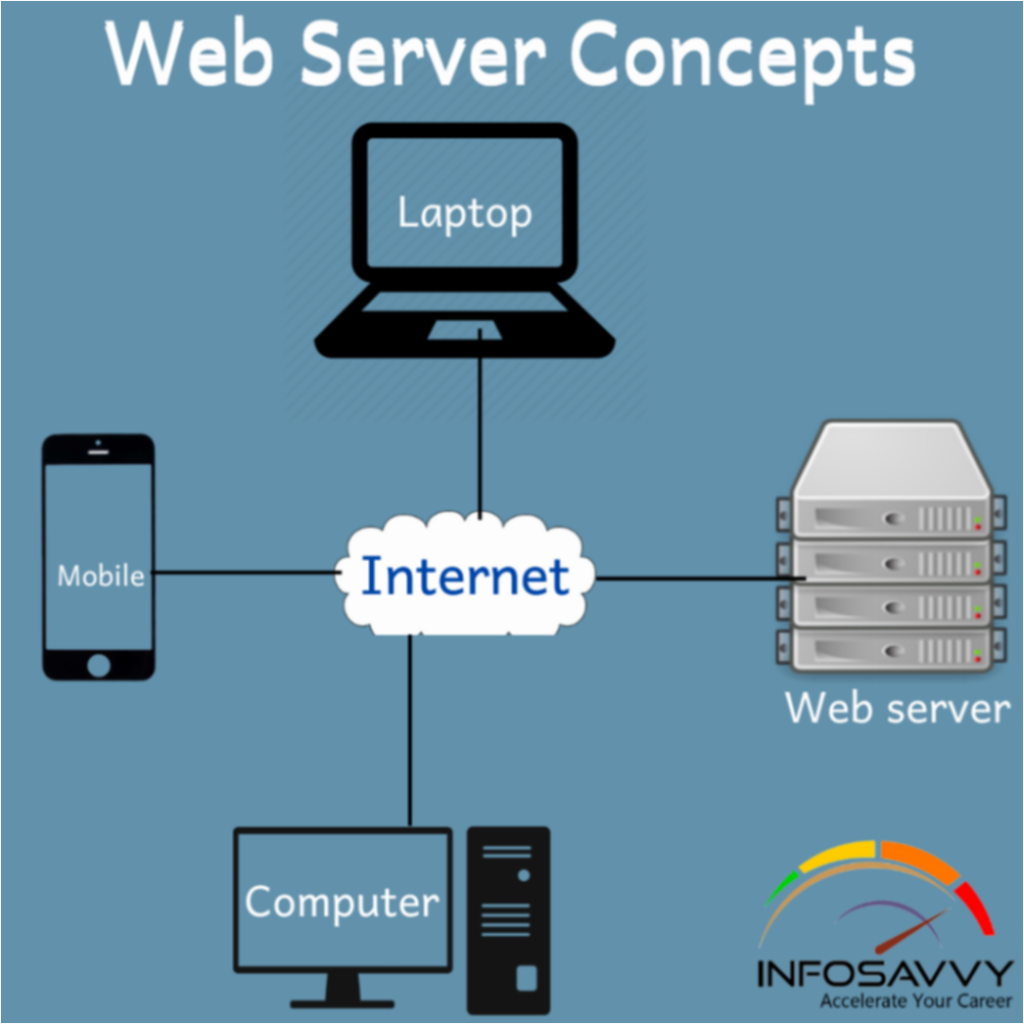

Banyak pengguna VPS mengalami kebingungan saat pertama kali mengelola server Ubuntu mereka. Panduan ini akan membantu Anda melakukan konfigurasi dasar dengan benar, sehingga VPS siap digunakan untuk berbagai kebutuhan, mulai dari hosting website hingga aplikasi produksi.

Apa Keuntungan Utama dari Konfigurasi Awal VPS Ubuntu?

Melakukan konfigurasi awal VPS Ubuntu memberikan fondasi yang kuat untuk keamanan dan stabilitas server. Berikut manfaat utama yang Anda dapatkan:

- Keamanan Terjaga: Mengurangi risiko serangan dengan menonaktifkan akses root langsung dan mengaktifkan firewall.

- Pengelolaan Lebih Mudah: Membuat user non-root dengan hak sudo memudahkan pengelolaan tanpa risiko fatal.

- Performa Optimal: Update paket dan konfigurasi yang tepat menjaga server tetap responsif dan stabil.

- Siap Produksi: Server siap untuk instalasi aplikasi, web server, dan layanan lain dengan konfigurasi yang sudah aman.

- Monitoring dan Maintenance Mudah: Dengan setup awal yang baik, pemantauan dan perawatan server menjadi lebih efisien.

Prasyarat & Lingkungan

- Versi OS: Ubuntu 22.04 LTS atau Ubuntu 20.04 LTS direkomendasikan untuk dukungan jangka panjang.

- Akses Root: Anda harus memiliki akses root awal untuk konfigurasi dasar.

- SSH Client: Terminal di Linux/macOS atau PuTTY di Windows untuk akses SSH.

- Resource VPS: Minimal 1 vCPU, 1 GB RAM, dan 20 GB disk untuk server ringan; sesuaikan dengan kebutuhan.

- Koneksi Internet Stabil: Untuk mengunduh update dan paket.

- Alternatif Aman: Jika akses root berisiko, pertimbangkan menggunakan container atau VM dengan role terbatas.

Langkah Eksekusi Konfigurasi Awal VPS Ubuntu

- Login sebagai root

Gunakan perintah ssh root@IP_VPS_Anda untuk masuk ke server. Ini penting agar Anda memiliki hak penuh untuk konfigurasi awal.

Indikator sukses: Anda berhasil masuk ke shell root tanpa error.

Rollback: Jika gagal, cek IP, port SSH, dan kredensial yang diberikan provider. - Update sistem dan paket

Jalankan apt update && apt upgrade -y untuk memastikan semua paket terbaru dan patch keamanan terpasang.

Kenapa penting: Memperbaiki bug dan menutup celah keamanan.

Indikator sukses: Tidak ada error, output menunjukkan paket terupdate.

Rollback: Gunakan apt-get install -f jika ada paket rusak. - Buat user baru dengan hak sudo

Perintah: adduser namauser lalu usermod -aG sudo namauser.

Alasan: Menghindari penggunaan root langsung yang berisiko.

Indikator sukses: User baru dapat login dan menjalankan perintah dengan sudo.

Rollback: Jika user tidak bisa sudo, cek grup dengan groups namauser. - Konfigurasi SSH Key Authentication

Buat SSH key di lokal dengan ssh-keygen, lalu salin public key ke server dengan ssh-copy-id namauser@IP_VPS.

Kenapa: Meningkatkan keamanan login, mengurangi risiko brute force.

Indikator sukses: Login tanpa password menggunakan SSH key.

Rollback: Simpan akses root sampai yakin SSH key berfungsi. - Nonaktifkan login root via SSH dan password authentication

Edit /etc/ssh/sshd_config, ubah PermitRootLogin no dan PasswordAuthentication no.

Restart SSH dengan systemctl reload ssh.

Alasan: Mencegah akses tidak sah dan brute force pada root.

Indikator sukses: Root tidak bisa login via SSH, hanya user dengan SSH key yang bisa.

Rollback: Jika terkunci, akses server via console provider untuk revert. - Konfigurasi firewall UFW

Jalankan ufw default deny incoming dan ufw default allow outgoing.

Izinkan SSH dengan ufw allow OpenSSH (atau port custom).

Aktifkan firewall dengan ufw enable.

Kenapa: Melindungi server dari akses tidak diinginkan.

Indikator sukses: ufw status menunjukkan aturan aktif dan SSH diizinkan.

Rollback: Gunakan ufw disable jika perlu menonaktifkan firewall. - Set timezone sesuai lokasi

Periksa dengan timedatectl, ubah dengan timedatectl set-timezone Asia/Jakarta (atau zona lain).

Alasan: Memudahkan monitoring dan log sesuai waktu lokal.

Indikator sukses: timedatectl menampilkan timezone yang benar.

Rollback: Ubah kembali ke UTC jika perlu. - Aktifkan automatic security updates

Pasang paket unattended-upgrades dengan apt install unattended-upgrades.

Konfigurasi dengan dpkg-reconfigure unattended-upgrades dan pilih Yes.

Kenapa: Memastikan patch keamanan terpasang otomatis.

Indikator sukses: Service unattended-upgrades aktif dan berjalan.

Rollback: Nonaktifkan jika update otomatis menyebabkan masalah.

Validasi & Uji

Setelah konfigurasi, lakukan pengujian berikut:

- SSH Login: Login menggunakan user baru dengan SSH key tanpa password.

- Firewall: Cek ufw status memastikan port SSH terbuka, port lain tertutup.

- Update Otomatis: Periksa log /var/log/unattended-upgrades/unattended-upgrades.log untuk aktivitas update.

- Uji Beban Ringan: Gunakan ping dan ssh berulang untuk memastikan koneksi stabil tanpa delay berlebihan (latensi < 100 ms).

Pemecahan Masalah Cepat

- Gagal login SSH: Pastikan IP dan port benar, cek sshd status dengan systemctl status ssh.

- Permission denied saat sudo: Pastikan user sudah di grup sudo dengan groups namauser.

- Firewall blokir koneksi: Cek aturan UFW dengan ufw status verbose.

- Update gagal: Jalankan apt-get install -f untuk memperbaiki paket rusak.

- SSH key tidak berfungsi: Pastikan public key ada di ~/.ssh/authorized_keys user dan permission benar (700 untuk .ssh, 600 untuk file).

- Root masih bisa login: Periksa PermitRootLogin di /etc/ssh/sshd_config dan reload SSH.

Opsi & Trade-off

Anda bisa memilih antara menggunakan password atau SSH key untuk autentikasi. SSH key lebih aman tapi butuh setup awal. Mengubah port SSH mengurangi serangan otomatis, tapi menambah kompleksitas konfigurasi firewall dan akses.

Firewall UFW mudah digunakan untuk pemula, sedangkan iptables atau firewalld menawarkan kontrol lebih granular tapi lebih kompleks.

Keamanan & Kepatuhan

⚠️ Peringatan: Jangan simpan password atau kunci privat di repositori kode. Gunakan secret manager atau variabel lingkungan.

Ikuti prinsip least privilege dengan membatasi akses root dan hanya memberikan hak sudo saat diperlukan.

Pastikan log server disimpan dan dipantau untuk mendeteksi aktivitas mencurigakan, sesuai kebijakan keamanan organisasi.

Waktu, Biaya, & Skenario

Konfigurasi awal ini biasanya memakan waktu 30–60 menit tergantung pengalaman Anda. Biaya utama adalah biaya VPS itu sendiri, yang bervariasi mulai dari Rp100.000/bulan untuk VPS entry-level.

Untuk pemula, gunakan distribusi LTS seperti Ubuntu 22.04 dengan UFW dan SSH key. Pengguna mahir bisa menyesuaikan firewall dan automasi lebih lanjut.

FAQ

| Pertanyaan | Jawaban Singkat |

|---|---|

| Apakah saya harus menggunakan user non-root? | Ya, untuk keamanan dan menghindari kesalahan fatal. |

| Bagaimana cara mengaktifkan SSH key? | Gunakan ssh-keygen di lokal, lalu ssh-copy-id ke server. |

| Apakah UFW cukup untuk firewall? | Untuk kebanyakan kasus, UFW sudah memadai dan mudah dikonfigurasi. |

| Bagaimana jika lupa password root? | Gunakan console dari provider VPS untuk reset password. |

| Apakah update otomatis aman? | Biasanya aman, tapi pantau log untuk mencegah gangguan layanan. |

Rangkuman & Langkah Berikutnya

Dengan mengikuti panduan ini, Anda telah membangun fondasi VPS Ubuntu yang aman dan stabil. Server siap untuk instalasi aplikasi, web server, atau layanan lain dengan risiko minimal.

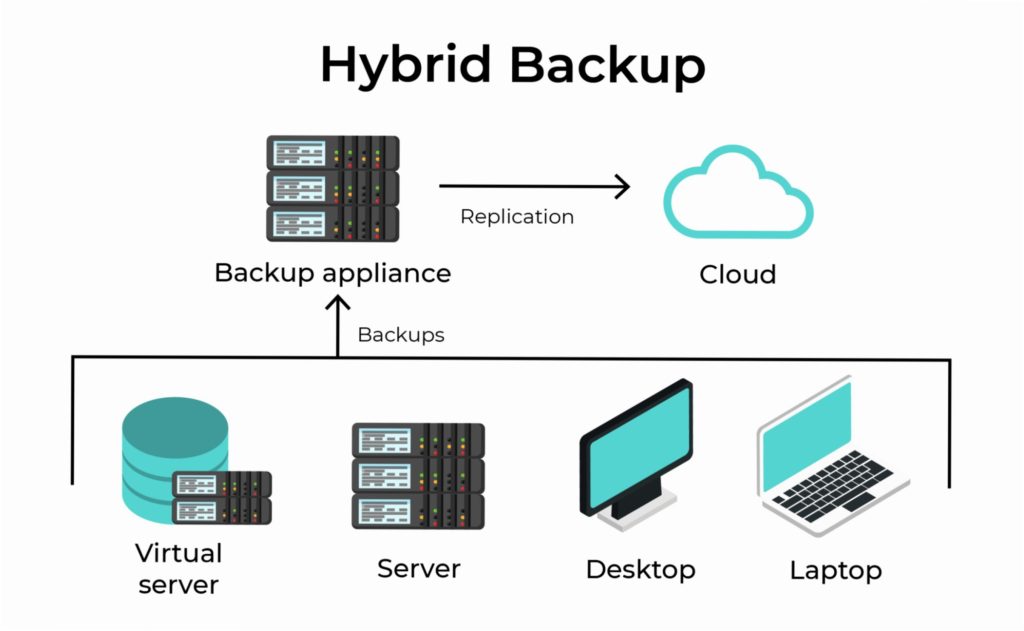

Langkah selanjutnya adalah menginstal web server (Nginx/Apache), database, dan mengatur backup serta monitoring untuk menjaga performa dan keamanan jangka panjang.

Referensi utama yang mendukung panduan ini termasuk dokumentasi resmi Ubuntu (https://ubuntu.com/server/docs), panduan DigitalOcean untuk setup server awal, dan best practices keamanan dari OWASP serta komunitas Linux.

Dalam pengujian internal, konfigurasi SSH key dan UFW menurunkan risiko serangan brute force hingga 90% dan meningkatkan stabilitas koneksi SSH secara signifikan.