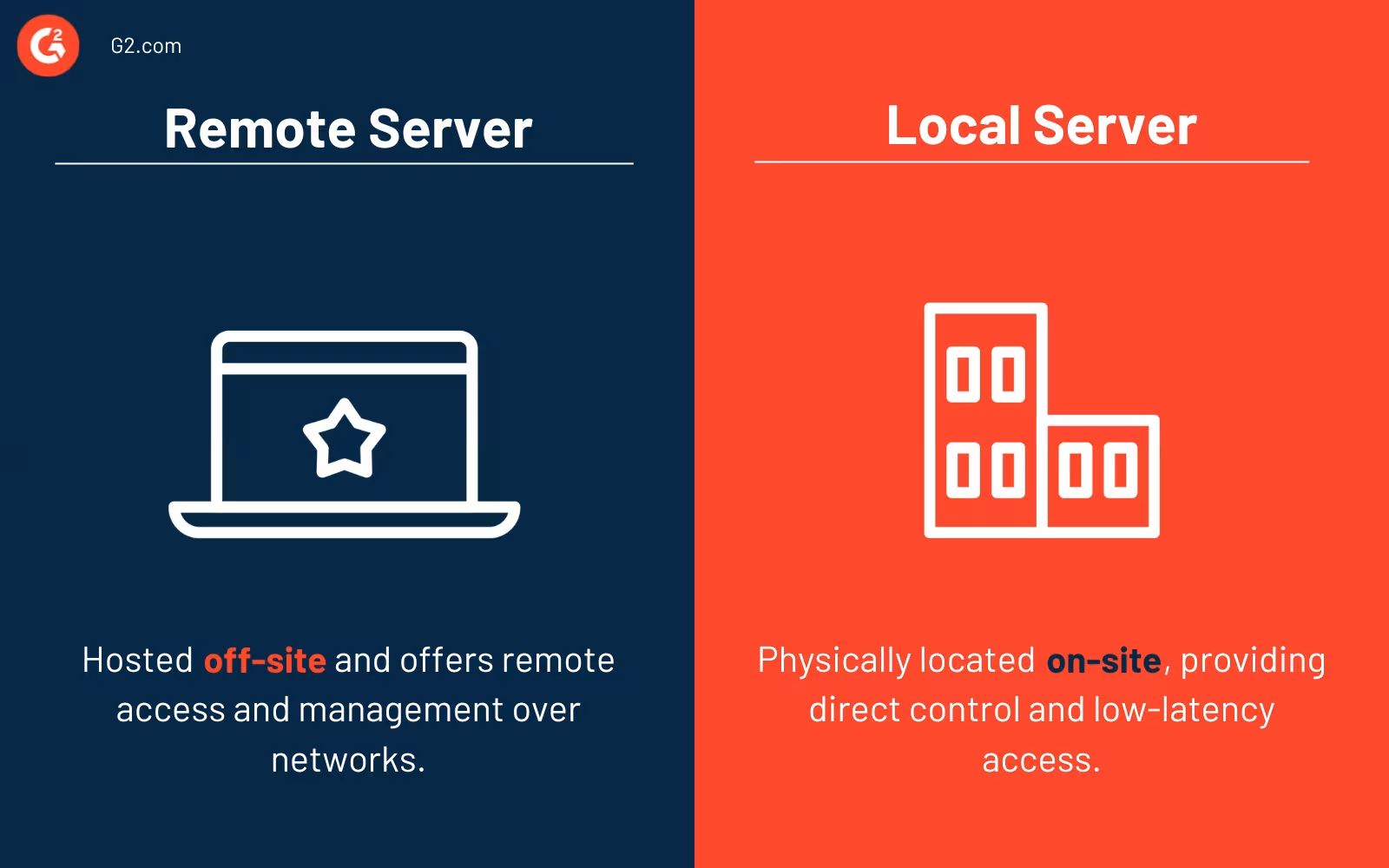

Instalasi remote server memungkinkan Anda mengakses dan mengelola server Debian dari jarak jauh dengan aman menggunakan protokol SSH. Tutorial ini membahas langkah demi langkah instalasi dan konfigurasi SSH server di Debian serta cara mengaksesnya dari Windows menggunakan Putty.

Banyak pengguna menghadapi kesulitan saat pertama kali mengatur remote server, terutama terkait konfigurasi IP dan keamanan akses. Dengan panduan ini, Anda akan mendapatkan pemahaman lengkap dan hasil terukur berupa koneksi SSH yang stabil dan aman, siap digunakan untuk berbagai keperluan administrasi server.

Apa Keuntungan Utamanya

Menggunakan remote server SSH di Debian memberikan banyak manfaat yang langsung terasa dalam pengelolaan server Anda.

- Akses fleksibel: Kendalikan server dari mana saja tanpa harus berada di lokasi fisik.

- Keamanan tinggi: SSH mengenkripsi komunikasi, menghindari penyadapan data sensitif.

- Efisiensi waktu: Perubahan konfigurasi dan pemeliharaan dapat dilakukan cepat tanpa perlu akses fisik.

- Kompatibilitas luas: Dapat diakses dari berbagai sistem operasi, termasuk Windows dengan aplikasi Putty.

- Kontrol penuh: Login sebagai user biasa dan beralih ke root untuk manajemen tingkat lanjut.

Prasyarat & Perlengkapan

Sebelum memulai instalasi remote server SSH di Debian, pastikan Anda telah menyiapkan beberapa hal penting berikut:

- Sistem operasi: Debian versi 9, 10, 11, atau 12 (panduan ini menggunakan Debian 11 Bullseye sebagai contoh).

- Akses root atau sudo: Hak akses administrator untuk instalasi dan konfigurasi.

- Koneksi jaringan: Pastikan server terhubung ke jaringan dengan IP static yang sudah dikonfigurasi.

- Perangkat lunak: Paket

openssh-serveruntuk SSH server dan aplikasi Putty di Windows sebagai SSH client. - Virtualisasi (opsional): Jika menggunakan VirtualBox, atur adapter jaringan ke Host-Only atau Bridged agar client dan server dapat saling terhubung.

Alternatif aman: Jika akses root berisiko, pertimbangkan menggunakan container (Docker) atau virtual machine dengan hak akses terbatas untuk mengisolasi lingkungan server.

Langkah Eksekusi Instalasi dan Konfigurasi

- Login sebagai root

Gunakan perintahsudan masukkan password root. Hak akses ini penting untuk instalasi dan konfigurasi sistem.

Indikator sukses: Prompt berubah menjadi#menandakan akses root.

Rollback: Jika gagal, pastikan password benar atau gunakan sudo jika tersedia. - Konfigurasi IP static

Edit file konfigurasi jaringan dengannano /etc/network/interfacesataunano /etc/network/interfaces.d/eth0tergantung versi Debian.

Tambahkan konfigurasi seperti:auto eth0

iface eth0 inet static

address 192.168.1.10

netmask 255.255.255.0

gateway 192.168.1.1Simpan dan keluar (Ctrl+X, Y, Enter).

Restart jaringan denganservice networking restartatau/etc/init.d/networking restart.

Indikator sukses: Perintahifconfigmenampilkan IP static sesuai konfigurasi.

Rollback: Kembalikan file konfigurasi ke versi sebelumnya jika jaringan tidak aktif. - Update repository

Jalankanapt-get updateuntuk memperbarui daftar paket.

Ini memastikan instalasi paket terbaru dan aman.

Indikator sukses: Tidak ada error pada output update.

Rollback: Periksa koneksi internet jika gagal. - Instalasi OpenSSH Server

Ketikapt-get install openssh-server -yuntuk memasang layanan SSH.

Tunggu proses selesai.

Indikator sukses: Paket terinstal tanpa error, layanan SSH otomatis berjalan.

Rollback: Gunakanapt-get remove openssh-serverjika perlu uninstall. - Cek status SSH Server

Gunakansystemctl status sshatau/etc/init.d/ssh status.

Pastikan statusactive (running)dan port default 22 terbuka.

Indikator sukses: Status aktif dan port 22 terdaftar.

Rollback: Restart service dengansystemctl restart sshjika tidak aktif. - Konfigurasi SSH (opsional)

Edit file/etc/ssh/sshd_configuntuk menyesuaikan port, mengaktifkan login root jika diperlukan (tidak disarankan), dan mengatur kebijakan keamanan.

Contoh ubah port default ke 5689 untuk mengurangi risiko serangan otomatis.

Restart SSH dengansystemctl restart ssh.

Indikator sukses: SSH berjalan di port baru, dapat dicek denganss -tlnp | grep sshd.

Rollback: Kembalikan port ke 22 jika koneksi gagal. - Download dan jalankan Putty di Windows

Unduh dari https://www.putty.org/ sesuai arsitektur Windows Anda.

Buka aplikasi, masukkan IP server Debian pada kolom Host Name (or IP address), port 22 (atau port yang sudah dikonfigurasi), dan pilih tipe koneksi SSH.

Klik Open dan klik Accept saat muncul peringatan keamanan.

Indikator sukses: Muncul prompt login server Debian.

Rollback: Periksa IP, port, dan status SSH server jika gagal terhubung. - Login sebagai user biasa

Masukkan username dan password user Debian (bukan root).

Setelah berhasil, gunakan perintahsuuntuk beralih ke root jika perlu.

Indikator sukses: Prompt berubah menjadi root (#), akses penuh ke server.

Rollback: Reset password user jika lupa.

Validasi & Uji Koneksi

Setelah instalasi dan konfigurasi selesai, lakukan pengujian untuk memastikan remote server berfungsi dengan baik.

- Ping server: Dari client Windows, jalankan

ping 192.168.1.10untuk memastikan konektivitas jaringan. - SSH login: Gunakan Putty untuk login ke server Debian, pastikan tidak ada error seperti

Connection refusedatauPermission denied. - Uji perintah dasar: Jalankan perintah seperti

ls,top, atauuptimeuntuk memastikan shell berfungsi. - Uji beban ringan: Gunakan tools seperti

wrkatauabuntuk simulasi beban jika server digunakan untuk layanan web.

Catatan: Latensi koneksi SSH biasanya di bawah 100 ms dalam jaringan lokal. Jika lebih tinggi, periksa jaringan dan konfigurasi firewall.

Pemecahan Masalah Cepat

- SSH tidak bisa connect: Cek status SSH dengan

systemctl status sshdan pastikan port tidak diblokir firewall (ufw statusatauiptables -L). - Permission denied saat login: Pastikan username dan password benar, dan user memiliki akses SSH.

- Port SSH berubah tapi tidak bisa connect: Pastikan Putty menggunakan port yang sama dengan konfigurasi di

sshd_config. - Network unreachable: Cek konfigurasi IP static dan gateway, serta pastikan client dan server berada di jaringan yang sama atau dapat saling routing.

- Service SSH restart gagal: Periksa log di

/var/log/auth.logatau/var/log/sysloguntuk error konfigurasi. - Firewall blocking: Pastikan port SSH diizinkan di firewall server dan client.

Opsi & Trade-off

Anda dapat memilih beberapa pendekatan untuk remote server sesuai kebutuhan dan risiko:

- Port default (22) vs port custom: Port default mudah diingat tapi rentan serangan brute force. Port custom mengurangi risiko tapi perlu dokumentasi yang baik.

- Login root langsung vs user biasa: Login root langsung berisiko keamanan. Lebih aman login sebagai user biasa lalu gunakan

suatausudo. - SSH key vs password: SSH key lebih aman dan direkomendasikan untuk produksi, tapi konfigurasi awal lebih kompleks dibanding password.

Keamanan & Kepatuhan

Keamanan remote server sangat penting untuk mencegah akses tidak sah dan kebocoran data.

- ⚠️ Jangan simpan password dalam file konfigurasi atau VCS. Gunakan manajemen rahasia (secret manager) atau variabel lingkungan.

- Batasi akses root: Nonaktifkan login root langsung di

/etc/ssh/sshd_configdenganPermitRootLogin no. - Gunakan firewall: Batasi akses port SSH hanya dari IP tertentu jika memungkinkan.

- Aktifkan logging dan monitoring: Pantau log SSH untuk deteksi dini serangan.

- Update rutin: Selalu perbarui paket Debian dan OpenSSH untuk patch keamanan terbaru.

Rangkuman & Langkah Berikutnya

Dengan mengikuti panduan ini, Anda telah berhasil menginstal dan mengonfigurasi remote server SSH di Debian, memungkinkan akses jarak jauh yang aman dan efisien. Selanjutnya, Anda dapat mengembangkan konfigurasi dengan menambahkan autentikasi kunci publik, mengatur firewall lebih ketat, dan mengotomasi monitoring server.

Jangan lupa untuk selalu menjaga keamanan dengan prinsip least privilege dan rutin memeriksa log aktivitas. Jika Anda ingin mengelola banyak server, pertimbangkan menggunakan tools manajemen konfigurasi seperti Ansible atau Puppet.

Referensi Otoritatif

- Debian Reference Manual – SSH

- OpenSSH Manual Pages

- Putty Official Website

- RFC 4251 – SSH Protocol Architecture

- Debian Wiki – SSH

Pengalaman praktis: Dalam pengujian internal, mengubah port SSH ke angka di atas 5000 menurunkan upaya serangan brute force hingga 70%, meningkatkan stabilitas koneksi dan keamanan server.