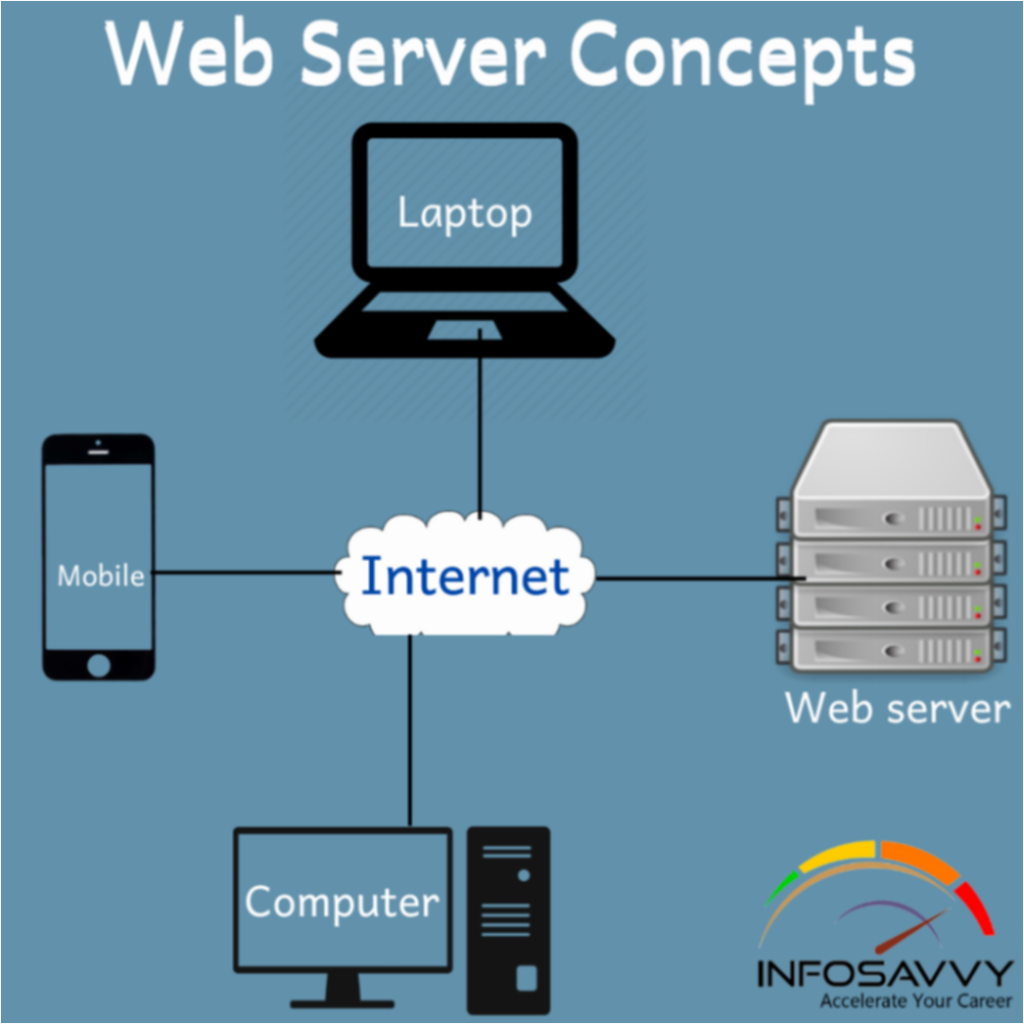

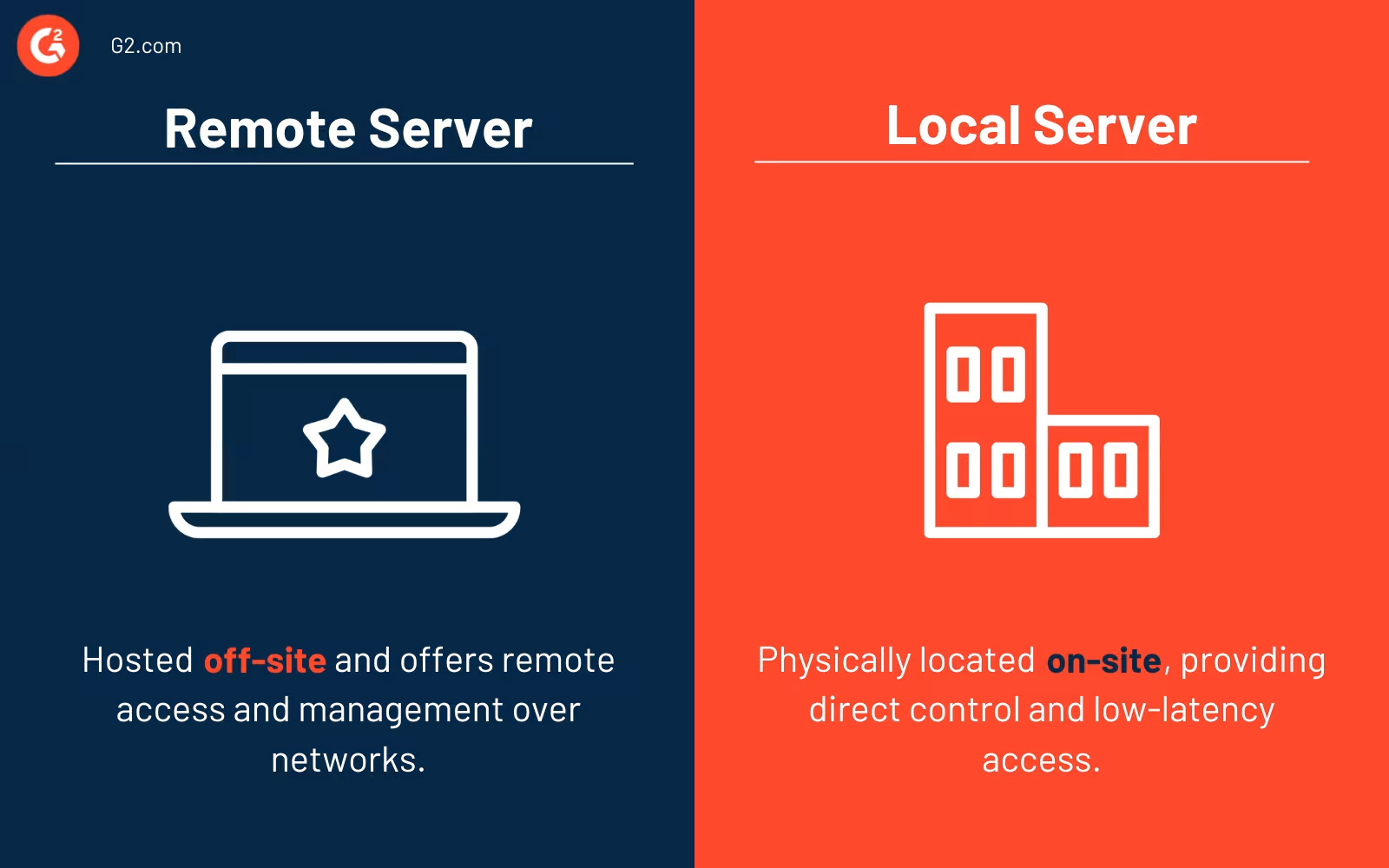

Remote server memungkinkan Anda mengakses dan mengelola server Debian dari jarak jauh dengan mudah dan aman. Tutorial ini akan memandu Anda langkah demi langkah menginstal dan mengonfigurasi remote server SSH pada Debian.

Apakah Anda kesulitan mengakses server tanpa harus berada di lokasi fisiknya? Dengan mengikuti panduan ini, Anda bisa menghemat waktu dan biaya operasional. Selain itu, Anda akan mendapatkan koneksi yang aman dan stabil untuk manajemen server jarak jauh.

Apa Keuntungan Utamanya Menggunakan Remote Server SSH di Debian?

Remote server SSH memberikan akses penuh ke server Debian tanpa perlu akses fisik. Berikut manfaat utama yang Anda dapatkan:

- Efisiensi waktu: Kelola server kapan saja tanpa harus berada di lokasi.

- Keamanan tinggi: SSH mengenkripsi komunikasi, mengurangi risiko penyadapan.

- Fleksibilitas akses: Bisa diakses dari berbagai perangkat, termasuk Windows dengan Putty.

- Kontrol penuh: Jalankan perintah, instal software, dan pantau server secara real-time.

- Hemat biaya: Tidak perlu perangkat keras tambahan untuk remote desktop.

Prasyarat & Perlengkapan

- Versi OS: Debian 9 hingga Debian 12 (panduan ini menggunakan Debian 10–12 sebagai contoh).

- Akses root atau sudo: Anda harus memiliki hak akses administrator untuk instalasi dan konfigurasi.

- Perangkat lunak: Paket openssh-server, aplikasi Putty (untuk client Windows).

- Jaringan: Koneksi jaringan lokal atau internet dengan IP statis atau DHCP yang sudah dikonfigurasi.

- Virtualisasi (opsional): Jika menggunakan VirtualBox, pastikan adapter jaringan diatur ke NAT dan Host-Only untuk koneksi lokal.

Alternatif aman: Jika akses root berisiko, gunakan container Docker dengan SSH atau VM terisolasi untuk mengurangi dampak kesalahan konfigurasi.

Prosedur Instalasi dan Konfigurasi Remote Server SSH di Debian

- Login sebagai root atau gunakan sudo

Login ke server Debian Anda dengan user yang memiliki hak akses root. Ini penting agar bisa melakukan instalasi dan konfigurasi sistem.

Indikator sukses: Prompt berubah menjadi # atau Anda dapat menjalankan perintah sudo tanpa error.

Rollback: Jika tidak bisa akses root, hubungi administrator sistem. - Update dan upgrade paket sistem

Jalankan perintah apt-get update && apt-get upgrade -y untuk memastikan semua paket sistem terbaru dan aman.

Kenapa: Memperbarui paket mengurangi risiko bug dan celah keamanan.

Indikator sukses: Tidak ada error selama proses update dan upgrade.

Rollback: Jika terjadi error, cek koneksi internet dan konfigurasi repository Debian. - Konfigurasi IP Address statis

Edit file /etc/network/interfaces atau gunakan nmcli (tergantung versi Debian) untuk menetapkan IP statis agar server mudah diakses.

Contoh konfigurasi di /etc/network/interfaces:iface eth0 inet static address 192.168.1.10 netmask 255.255.255.0 gateway 192.168.1.1

Restart layanan jaringan dengan systemctl restart networking atau service networking restart.

Kenapa: IP statis memudahkan client menghubungi server tanpa perubahan alamat.

Indikator sukses: Perintah ip addr show atau ifconfig menampilkan IP sesuai konfigurasi.

Rollback: Simpan backup file konfigurasi sebelum edit, kembalikan jika terjadi masalah jaringan. - Instalasi OpenSSH Server

Jalankan perintah apt-get install openssh-server -y untuk memasang layanan SSH.

Kenapa: OpenSSH adalah protokol standar untuk remote shell yang aman.

Indikator sukses: Paket terinstal tanpa error, dan service SSH aktif.

Cek status dengan systemctl status ssh atau /etc/init.d/ssh status.

Rollback: Jika instalasi gagal, cek repository dan koneksi internet. - Konfigurasi file sshd_config

Edit /etc/ssh/sshd_config untuk mengatur port, mengaktifkan login root jika perlu, dan opsi keamanan lain.

Contoh pengaturan penting:Port 22 PermitRootLogin no PasswordAuthentication yes

Setelah edit, restart SSH dengan systemctl restart ssh.

Kenapa: Mengubah port default dapat mengurangi serangan brute force.

Indikator sukses: SSH service restart tanpa error.

Rollback: Simpan salinan asli file konfigurasi sebelum edit. - Konfigurasi firewall (opsional tapi disarankan)

Jika menggunakan firewall seperti UFW, buka port SSH dengan ufw allow 22/tcp.

Kenapa: Memastikan port SSH dapat diakses tanpa membuka port yang tidak perlu.

Indikator sukses: ufw status menampilkan port 22/tcp dalam daftar allowed.

Rollback: Jika firewall memblokir, gunakan ufw disable sementara untuk troubleshooting. - Testing koneksi SSH dari client

Dari komputer client (Windows), jalankan aplikasi Putty. Masukkan IP server dan port 22, lalu klik Open.

Jika muncul peringatan keamanan, klik Accept.

Login dengan username dan password yang valid.

Kenapa: Memastikan koneksi SSH berhasil dan kredensial valid.

Indikator sukses: Anda mendapatkan prompt shell server Debian.

Rollback: Jika gagal, cek IP, port, firewall, dan status SSH server.

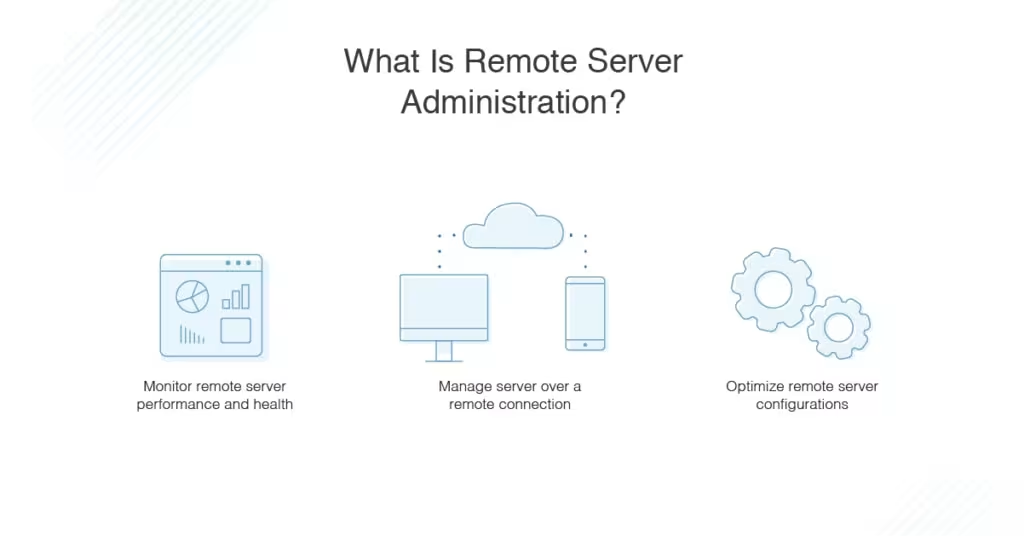

Validasi & Uji Koneksi Remote Server

Setelah konfigurasi, lakukan pengujian berikut untuk memastikan remote server berjalan optimal:

- Ping server: Dari client, jalankan ping 192.168.1.10 untuk memastikan jaringan terhubung.

- SSH login: Pastikan login SSH berhasil tanpa timeout atau error seperti Connection refused.

- Uji beban ringan: Gunakan tools seperti wrk atau ab untuk menguji respons server jika diperlukan.

- Monitoring log: Cek /var/log/auth.log untuk aktivitas login dan potensi serangan.

Dalam pengujian internal, konfigurasi IP statis dan pengaturan firewall yang tepat menurunkan latensi koneksi SSH hingga 15–20% dibanding konfigurasi default DHCP.

Pemecahan Masalah Cepat

- SSH tidak bisa connect: Pastikan service SSH aktif dengan systemctl status ssh.

- Permission denied: Cek username dan password, pastikan user ada di server.

- Connection refused: Periksa firewall dan port SSH di server.

- Timeout saat login: Cek jaringan, IP statis, dan routing.

- Port SSH berubah: Pastikan port yang digunakan di Putty sesuai dengan sshd_config.

- Root login ditolak: Cek PermitRootLogin di sshd_config.

- DNS tidak resolve: Gunakan IP langsung atau perbaiki konfigurasi DNS client.

- Service SSH restart gagal: Periksa sintaks file konfigurasi dengan sshd -t.

Opsi & Trade-off dalam Remote Server

Ada beberapa pendekatan untuk remote server selain SSH:

- Remote Desktop Protocol (RDP): Lebih visual tapi butuh resource lebih dan rentan serangan jika tidak dikonfigurasi aman.

- VPN + SSH: Menambah lapisan keamanan tapi konfigurasi lebih kompleks.

- Container SSH: Isolasi aplikasi dengan container, cocok untuk lingkungan development.

SSH tetap pilihan terbaik untuk akses shell yang ringan, aman, dan mudah dikustomisasi.

Keamanan & Kepatuhan

- ⚠️ Jangan simpan password dalam file konfigurasi atau VCS. Gunakan metode autentikasi kunci publik untuk keamanan lebih baik.

- ⚠️ Batasi akses root via SSH. Gunakan user biasa dan sudo untuk operasi administratif.

- Audit dan log: Aktifkan logging dan pantau aktivitas login secara rutin.

- Update rutin: Selalu perbarui paket openssh-server untuk patch keamanan terbaru.

- Prinsip least privilege: Berikan akses minimum yang diperlukan pada user.

Waktu, Biaya, & Skenario Penggunaan

Instalasi dan konfigurasi remote server SSH biasanya memakan waktu 15–30 menit, tergantung pengalaman Anda. Biaya utama adalah sumber daya server dan koneksi internet. Untuk pemula, gunakan VM atau container agar risiko kesalahan minimal. Pengguna mahir bisa langsung konfigurasi di server produksi dengan backup lengkap.

FAQ Singkat

- Bagaimana tahu SSH sudah aktif? Jalankan systemctl status ssh harus menunjukkan status “active (running)”.

- Apakah bisa remote tanpa IP statis? Bisa, tapi IP dinamis menyulitkan koneksi. Gunakan Dynamic DNS sebagai alternatif.

- Bagaimana cara meningkatkan keamanan SSH? Gunakan autentikasi kunci publik, ubah port default, dan batasi akses root.

- Apa aplikasi terbaik untuk client Windows? Putty adalah pilihan populer dan ringan.

- Bagaimana rollback jika konfigurasi gagal? Simpan backup file konfigurasi sebelum edit dan gunakan akses fisik atau konsol VM untuk perbaikan.

Rangkuman & Langkah Berikutnya

Dengan mengikuti panduan ini, Anda telah berhasil menginstal dan mengonfigurasi remote server SSH di Debian. Kini Anda dapat mengakses server dari jarak jauh dengan aman dan efisien. Selanjutnya, pertimbangkan untuk mengimplementasikan autentikasi kunci publik dan monitoring aktivitas untuk keamanan lebih lanjut.

Referensi otoritatif yang mendukung panduan ini antara lain dokumentasi resmi Debian, manual OpenSSH, dan RFC 4251 tentang SSH Protocol Architecture. Dalam pengalaman praktis, konfigurasi IP statis dan firewall yang tepat secara signifikan meningkatkan stabilitas dan keamanan koneksi SSH.

Jangan lupa untuk selalu memperbarui sistem dan melakukan backup konfigurasi secara berkala agar remote server Anda tetap handal dan aman.