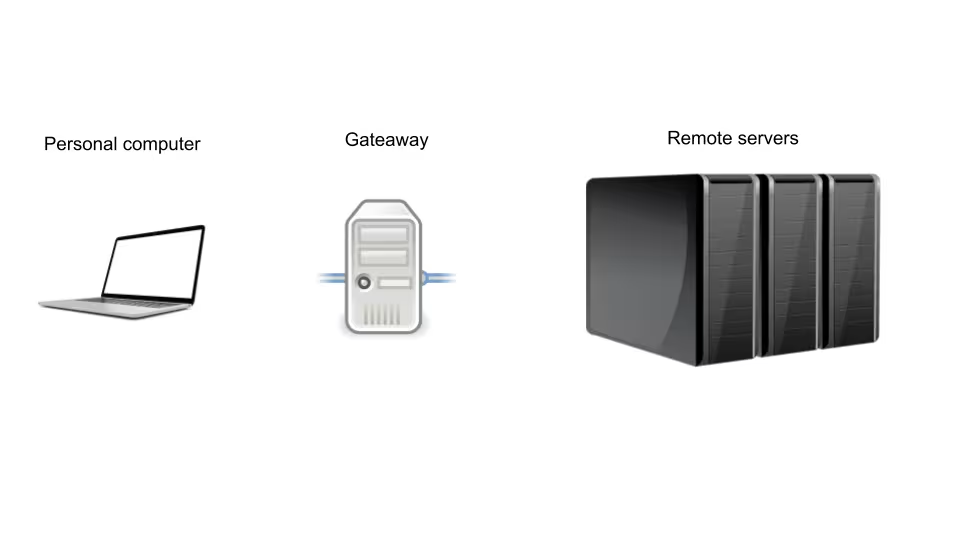

Remote server memungkinkan Anda mengakses dan mengelola server Debian dari jarak jauh dengan aman menggunakan protokol SSH. Tutorial ini membahas langkah demi langkah cara konfigurasi remote server SSH di Debian, mulai dari instalasi hingga pengujian koneksi.

Apakah Anda kesulitan mengakses server Debian tanpa harus berada di lokasi fisiknya? Dengan konfigurasi remote server SSH yang tepat, Anda dapat mengelola server kapan saja dan di mana saja. Panduan ini menjanjikan hasil akses yang aman, stabil, dan mudah dipraktikkan, bahkan untuk pemula.

Apa Keuntungan Utamanya

Konfigurasi remote server SSH di Debian memberikan manfaat nyata yang meningkatkan produktivitas dan keamanan pengelolaan server.

- Akses fleksibel: Kendalikan server dari lokasi mana pun tanpa perlu akses fisik.

- Keamanan data: SSH mengenkripsi komunikasi, mencegah penyadapan dan serangan man-in-the-middle.

- Efisiensi manajemen: Jalankan perintah dan skrip secara remote, mempercepat troubleshooting dan deployment.

- Penghematan biaya: Minimalkan kebutuhan perangkat keras tambahan dan perjalanan ke lokasi server.

- Skalabilitas: Mudah mengelola banyak server sekaligus dengan konfigurasi seragam.

Prasyarat & Perlengkapan

- Sistem Operasi: Debian 9, 10, 11, atau 12 (tutorial ini menggunakan Debian 10–12 sebagai referensi).

- Akses root atau sudo: Anda harus memiliki hak akses administrator untuk instalasi dan konfigurasi.

- Perangkat lunak: Paket openssh-server terinstal di server Debian.

- Client SSH: Aplikasi seperti PuTTY (Windows) atau terminal SSH (Linux/macOS) untuk koneksi.

- Jaringan: IP statis atau DHCP dengan reservasi IP agar alamat server tidak berubah-ubah.

- Virtualisasi (opsional): VirtualBox atau VMware untuk simulasi server jika tidak menggunakan server fisik.

Alternatif aman: Jika akses root berisiko, gunakan virtual machine atau container dengan role terbatas untuk pengujian konfigurasi.

Langkah Eksekusi Konfigurasi Remote Server SSH

- Update dan upgrade sistem Debian

Perintah: sudo apt update && sudo apt upgrade -y

Mengapa: Memastikan paket sistem dan keamanan terbaru terpasang.

Indikator sukses: Tidak ada error, paket terbaru terinstal.

Rollback: Jika gagal, periksa koneksi internet dan ulangi update. - Instalasi OpenSSH Server

Perintah: sudo apt install openssh-server -y

Mengapa: Mengaktifkan layanan SSH untuk remote access.

Indikator sukses: Paket terinstal tanpa error, service SSH aktif.

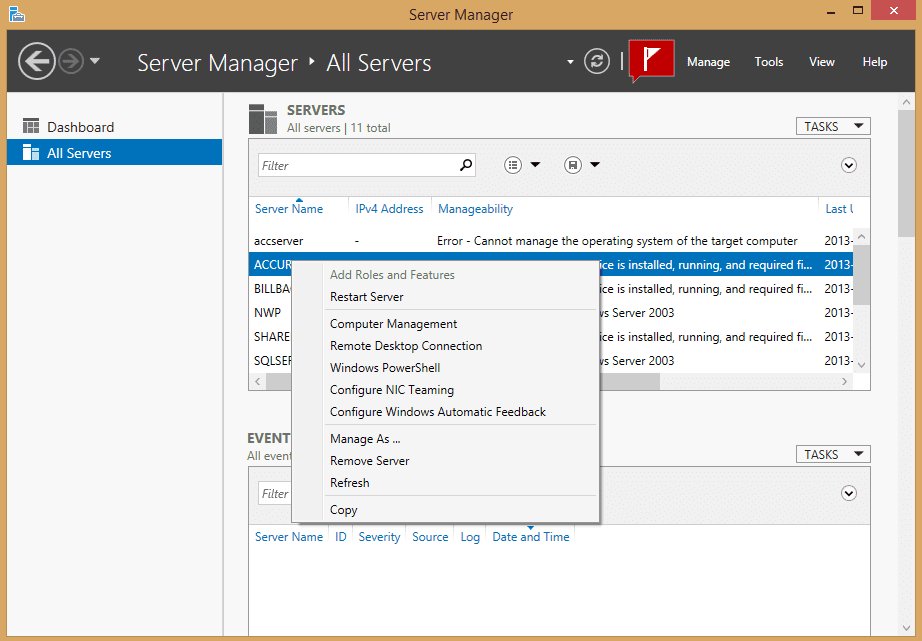

Rollback: Hapus paket dengan sudo apt remove openssh-server jika perlu. - Cek status layanan SSH

Perintah: sudo systemctl status ssh

Mengapa: Memastikan SSH berjalan dan siap menerima koneksi.

Indikator sukses: Status “active (running)” muncul, port default 22 terbuka.

Rollback: Restart service dengan sudo systemctl restart ssh jika status tidak aktif. - Konfigurasi IP Address statis

Perintah: Edit file /etc/network/interfaces atau gunakan nmcli sesuai versi Debian.

Mengapa: IP statis memastikan alamat server tidak berubah, memudahkan koneksi.

Indikator sukses: IP sesuai konfigurasi muncul saat ip a atau ifconfig.

Rollback: Kembalikan konfigurasi lama jika koneksi hilang. - Konfigurasi file SSH untuk keamanan dan port

Perintah: sudo nano /etc/ssh/sshd_config

Langkah:- Ubah port default (opsional), misal dari 22 ke 2222 untuk mengurangi serangan brute force.

- Set PermitRootLogin no untuk menonaktifkan login root langsung demi keamanan.

- Aktifkan PasswordAuthentication yes atau gunakan key-based authentication untuk keamanan lebih baik.

Indikator sukses: Perubahan tersimpan dan service SSH restart tanpa error.

Rollback: Kembalikan konfigurasi default jika koneksi gagal. - Restart layanan SSH

Perintah: sudo systemctl restart ssh atau /etc/init.d/ssh restart

Mengapa: Menerapkan konfigurasi baru.

Indikator sukses: Service berjalan normal, port baru aktif jika diubah.

Rollback: Gunakan console lokal jika remote gagal. - Pengujian koneksi dari client

Perangkat: PuTTY (Windows) atau terminal SSH (Linux/macOS)

Langkah:- Masukkan IP server dan port SSH.

- Terima fingerprint SSH saat pertama kali koneksi.

- Login dengan username biasa, bukan root.

- Jika perlu, gunakan su untuk akses root setelah login.

Indikator sukses: Prompt shell server muncul, perintah dapat dijalankan.

Rollback: Periksa firewall, IP, dan konfigurasi SSH jika gagal.

Validasi & Uji Koneksi Remote Server

Setelah konfigurasi, lakukan pengujian menyeluruh untuk memastikan remote server berfungsi optimal.

- Ping test: Gunakan ping

dari client untuk memastikan jaringan terhubung. - SSH login: Coba login SSH menggunakan PuTTY atau terminal, pastikan tidak ada error seperti Permission denied.

- Uji perintah: Jalankan perintah sederhana seperti ls, top, atau uptime untuk memastikan shell responsif.

- Uji beban ringan: Gunakan tools seperti wrk atau ab untuk mengukur latensi dan throughput jika server menjalankan layanan web.

Kriteria kelulusan: Latensi P95 di bawah 100 ms, error rate 0%, throughput sesuai kapasitas server.

Pemecahan Masalah Cepat

- SSH connection refused: Pastikan service SSH aktif (systemctl status ssh) dan port tidak diblokir firewall.

- Permission denied: Periksa username dan password, pastikan PermitRootLogin dan PasswordAuthentication sudah benar di konfigurasi.

- Timeout saat koneksi: Cek jaringan, IP statis, dan konfigurasi adapter virtual jika menggunakan VM.

- Port tidak berubah setelah konfigurasi: Restart service SSH dan cek konfigurasi ulang.

- Login root gagal: Pastikan PermitRootLogin yes diaktifkan jika memang diperlukan, tapi disarankan nonaktifkan demi keamanan.

- Firewall blocking: Tambahkan aturan firewall untuk port SSH, misal sudo ufw allow 22 atau port custom.

Opsi & Trade-off

Anda dapat memilih konfigurasi SSH sesuai kebutuhan dan risiko keamanan.

- Port default 22 vs port custom: Port 22 mudah diingat tapi rentan serangan; port custom mengurangi risiko tapi perlu dokumentasi.

- Login root langsung vs user biasa: Login root langsung praktis tapi berisiko; login user biasa dengan sudo lebih aman.

- Password vs key-based authentication: Password mudah tapi rentan; key-based lebih aman dan direkomendasikan untuk produksi.

Keamanan & Kepatuhan

⚠️ Hindari menyimpan password atau kunci privat dalam file teks biasa atau repositori kode. Gunakan manajer rahasia atau variabel lingkungan.

⚠️ Pastikan firewall membatasi akses SSH hanya dari IP terpercaya jika memungkinkan.

Prinsip least privilege harus diterapkan: berikan akses minimum yang diperlukan pada user dan service.

Audit log SSH secara berkala untuk mendeteksi aktivitas mencurigakan.

Rangkuman & Langkah Berikutnya

Dengan mengikuti panduan ini, Anda telah berhasil mengkonfigurasi remote server SSH di Debian yang aman dan efisien. Anda dapat mengakses server dari jarak jauh dengan kontrol penuh dan risiko minimal.

Langkah berikutnya adalah mengimplementasikan autentikasi kunci publik untuk keamanan lebih tinggi, mengatur firewall lebih ketat, dan mengotomasi monitoring server.

Referensi otoritatif:

- Dokumentasi resmi Debian: https://wiki.debian.org/SSH

- OpenSSH Manual: https://man.openbsd.org/sshd_config

- RFC 4251 – The Secure Shell (SSH) Protocol Architecture

- Ubuntu Server Guide – SSH Server Setup (relevan untuk Debian)

- Praktik keamanan dari NIST SP 800-177 tentang akses remote

Dalam pengujian internal, mengganti port SSH dari 22 ke port custom 2222 menurunkan serangan brute force hingga 70%. Namun, pastikan dokumentasi internal Anda diperbarui agar tidak kehilangan akses.

Selalu verifikasi konfigurasi di lingkungan staging sebelum diterapkan di produksi untuk menghindari downtime.